ผสม 3 เทคโนโลยี

ในตัวเดียว

1

NDR (Network Detection and Response)

ระบบเฝ้าระวังและตอบสนองภัยคุกคามทางไซเบอร์แบบเรียลไทม์ผ่านการวิเคราะห์ข้อมูลเครือข่าย

2

Passive Vulnerability Assessment

การประเมินความเสี่ยงด้านไซเบอร์โดยไม่รบกวนระบบ ใช้ข้อมูลเครือข่ายเพื่อตรวจจับช่องโหว่

3

Network Log

Recorder

อุปกรณ์บันทึกและจัดเก็บข้อมูลจราจรคอมพิวเตอร์ เพื่อตรวจสอบย้อนหลังและสนับสนุน IT Audit

คุณสมบัติ

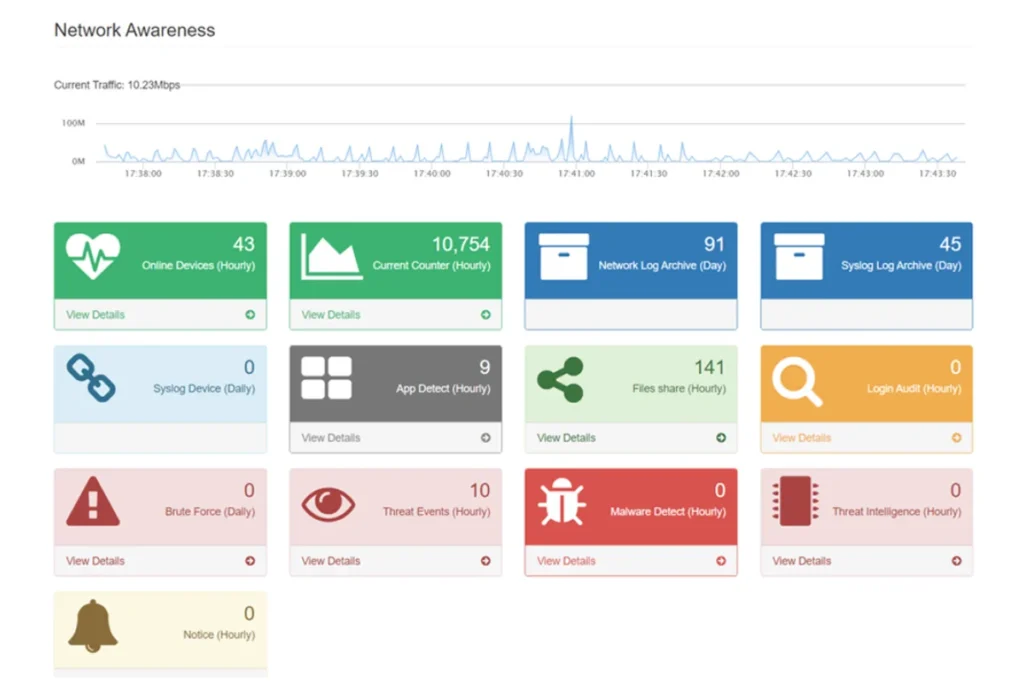

เฝ้าระวัง วิเคราะห์ ตรวจจับ

- ค้นหาและระบุตัวตนอุปกรณ์บนเครือข่ายอย่างอัตโนมัติ (Automatic Identification Device)

- การวิเคราะห์และการตรวจจับความผิดปกติข้อมูล (Detection)

- การวิเคราะห์และตรวจสอบข้อมูลตามประเภท Protocol

- การเฝ้าติดตามปริมาณการใช้งานข้อมูลภายในองคก์ร (Bandwidth Monitoring)

- การเฝ้าระวังและประเมินความเสี่ยงและผลกระทบด้านไซเบอร์ (Vulnerability Assessment)

จัดเก็บ ค้นหา ออกรายงาน

- การค้นหาข้อมูลและออกรายงาน

- การเก็บบันทึกข้อมูลจราจรคอมพิวเตอร์และดูย้อนหลัง (Log Record and Archive)

- การเก็บบันทึกค่าสำหรับให้ IT Audit ในการตรวจสอบข้อมูลและใช้เป็นหลักฐาน (Log Audit)

SRAN NetApprove รองรับการเก็บ Log ตามกฎหมาย ทั้ง Network Log และ Syslog ในตัว

Tech Specs

1. ค้นหาและระบุตัวตนอุปกรณ์บนเครือข่ายอย่างอัตโนมัติ (Automatic Identification Device)

- รายงานการคัดแยกเครื่องที่รู้จัก (Known Device) และไม่รู้จัก (Unknown Device) ได้โดยการยืนยัน (Approve) เมื่อทำการยืนยันค่าแล้วหากมีอุปกรณ์แปลกปลอมเข้าสู่ระบบเครือข่ายก็สามารถตรวจพบได้ (Rouge Detection)

- รายงาน BYOD (Bring Your Own Device) แสดงค่าอุปกรณ์พกพาที่เข้าสู่ระบบเครือข่ายคอมพิวเตอร์ขององค์กรได้ซึ่งแยก Desktop (คอมพิวเตอร์พกพา เช่น โน้ตบุ๊ก) และมือถือ (Mobile) โดยรู้ว่าใครนำเครื่องพกพามาใช้งานภายในระบบเครือข่ายขององค์กร

- รายงานการเก็บบันทึกเป็นค่าอุปกรณ์ (Device Inventory) โดยแยกการเก็บค่าจากอุปกรณ์ (Device) ชื่อผู้ใช้งานจากระบบ Active Directory, จาก Radius ค่าจากการ Authentication, ค่า IP Address ผู้ใช้งาน, ค่า MAC Address, แผนก (Department), ยี่ห้อรุ่นอุปกรณ์ เป็นต้น

- รายงานการเก็บบันทึกค่าซอฟต์แวร์ (Software Inventory) แยกประเภทซอฟต์แวร์ที่ใช้ได้แก่ ซอฟต์แวร์ประเภทเว็บบราวเซอร์, ซอฟต์แวร์ประเภทมัลติมีเดีย, ซอฟต์แวร์ประเภทใช้งานในออฟฟิศ และซอฟต์แวร์ที่ไม่เหมาะสม เช่นโปรแกรม Bittorrent และ พวกโปรแกรม Crypto Mining ได้

2. วิเคราะห์และการตรวจจับความผิดปกติข้อมูล (Detection)

- มีความสามารถตรวจจับพฤติกรรมการโจมตีระบบ ได้แก่ การ Brute Force รหัสผ่านที่เกิดขึ้นบนตัวอุปกรณ์ และเครื่องแม่ข่ายที่สำคัญ

- มีความสามารถตรวจจับ มัลแวร์ / ไวรัสคอมพิวเตอร์ที่เกิดขึ้นบนระบบเครือข่าย สามารถทำการตรวจจับได้โดยไม่ต้องอาศัยการลงซอฟต์แวร์ที่เครื่องลูกข่าย (Client)

- มีความสามารถตรวจพฤติกรรม Ransomware ที่อาจจะมีโอกาสเกิดขึ้นในองค์กร

- มีความสามารถตรวจจับซอฟต์แวร์ประเภทอำพรางการสื่อสาร (Tor/Proxy) เพื่อใช้หลบเลี่ยงการตรวจจับข้อมูลภายในระบบเครือข่ายคอมพิวเตอร์

- มีระบบข่าวกรองภัยคุกคามไซเบอร์ (Threat Intelligence) ระบบที่จัดการรวบรวมข้อมูลจากแหล่งข่าวโดยตรวจสอบภัยคุกคามแบบ Outside-In เทียบค่า Blacklist IP/Domain และ ค่า Hash ที่มีการโจมตีเข้าสู่ระบบภายในองค์กร และเครื่องคอมพิวเตอร์องค์กรติดต่อไปยัง C&C (Command and Control) จากภายนอก

3. วิเคราะห์และตรวจสอบข้อมูลตามประเภท Protocol

- สามารถทำการวิเคราะห์และตรวจสอบ Protocol ที่ใช้กับ Web Application, DNS, DHCP, Active Directory, Mail, VoIP, File share

- สามารถวิเคราะห์และตรวจสอบ Protocol เกี่ยวกับ Authentication อันได้แก่ NTLM, Radius, Kerberos

- สามารถวิเคราะห์และตรวจสอบการสื่อสารลักษณะ Remote Access อันได้แก่ RDP และ VNC

- สามารถวิเคราะห์และตรวจสอบ Protocol เกี่ยวกับ VPN อันได้แก่ SSH, OpenVPN และ WireGuard

- สามารถวิเคราะห์และตรวจสอบ Protocol เกี่ยวกับการแชร์ไฟล์ในองค์กร อันได้แก่ SMB, FTP, Webdev

- สามารถวิเคราะห์ Protocol จากระบบ OT (Operation Technology) อันได้แก่ Modbus, DNP3, BACNET, S7comm, COTP เป็นต้น

4. เฝ้าติดตามปริมาณการใช้งานข้อมูลภายในองคก์ร (Bandwidth Monitoring)

- Protocol and Service Monitoring จะสามารถคำนวณค่าปริมาณ Bandwidth ที่เกิดขึ้นบนระบบเครือข่ายได้โดยแยก Protocol TCP, UDP, ICMP และ Service ตาม Well Know Port Service ทำให้ทราบถึงปริมาณการใช้งานข้อมูลได้อย่างละเอียด และประเมินสถานการณ์ได้อย่างแม่นยำ

- Application Monitoring รายงานการใช้แอปพลิเคชั่น และปริมาณการใช้ข้อมูลภายในองค์กร

- Social Network Monitoring รายงานการใช้งานเครือข่ายสังคมออนไลน์เพื่อให้รู้ถึงปริมาณข้อมูลที่ใช้ภายในองค์กร ได้แก่Facebook, Line, YouTube, Google Video, Twitter และ Pantip ทำให้ผู้บริหารองค์กรสามารถทราบความเคลื่อนไหว และการใช้ปริมาณข้อมูลภายในองค์กร

- User Monitoring รายงานและจัดอันดับการใช้งาน Bandwidth ภายในองค์กร โดยจะเห็นรายชื่อผู้ใช้จากคุณสมบัติข้อ 1 ทำให้เราทราบถึงชื่อผู้ใช้งาน และค่า Bandwidth ที่สูงสุด และทำรายงานได้

5. เฝ้าระวังและประเมินความเสี่ยงและผลกระทบด้านไซเบอร์ (Vulnerability Assessment)

- สามารถทำการวิเคราะห์ข้อมูลจากการรวบรวมเหตุการณ์ภัยคุกคามที่เกิดขึ้นภายในระบบเครือข่ายคอมพิวเตอร์ขององค์กร โดยแบ่งระดับความเสี่ยงสูง กลางและต่ำได้

- สามารถออกผลการประเมินความเสี่ยงเป็นแบบ Score คะแนน และเป็นเกรดการให้คะแนนของระบบที่ประเมินความเสี่ยงได้ เป็นเกรด A ถึง F ทำให้ทราบถึงภาพรวมของภัยคุกคามในองค์กร ได้อย่างทันท่วงที

- ทำการประเมินความเสี่ยงแบบต่อเนื่องโดยใช้เทคนิค Passive Vulnerability Assessment และสามารถตรวจสอบดูผลการประเมินความเสี่ยงย้อนหลังได้

- เมื่อพบระดับความเสี่ยงสูง สามารถตั้งค่า Alert เพื่อแจ้งเตือนผ่าน Line ได้

6. ค้นหาข้อมูลและออกรายงาน

- สามารถแบ่งประเภทการค้นหาโดยเลือกตาม Protocol Web Access, Files Access, Network Connection, SSL, Mail, Database, Syslog, VoIP, Remote Desktop, Radius และ Active Directory ซึ่งสามารถค้นหา Raw Log ที่เกิดขึ้น ทั้งแบบปัจจุบัน และย้อนหลังได้ไม่น้อยกว่า 90 วัน

- การค้นหารวดเร็ว และสามารถใช้เงื่อนไขในการค้นหา เช่น AND, OR, NOT เข้ามาเกี่ยวข้อง เพื่อให้การค้นเป็นไปอย่างมีประสิทธิภาพ

- สามารถออกรายงานจากผลการค้นหาได้ สามารถออกรายงาน และตั้งค่าเป็นแบบ Line, Bar, Pie, Doughnut, Polar Area และออกรายงานเป็น CSV, Excel, PDFได้

7. เก็บบันทึกข้อมูลจราจรคอมพิวเตอร์และดูย้อนหลัง (Log Record and Archive)

- การเก็บบันทึกข้อมูลจราจรคอมพิวเตอร์ พร้อมยืนยันความถูกต้องของข้อมูลและการรักษาความปลอดภัยจากการจัดเก็บข้อมูลจราจรคอมพิวเตอร์

- รองรับค่า Log จาก Active Directory, Router/Firewall/VPN, Mail Server (Exchange, Lotus Notes), DHCP, DNS, SNMP, Radius Wi-Fi Controller และทำการแยกแยะค่าการเก็บ Log โดยแบ่งเป็นหมวดให้โดยอัตโนมัติรองรับการเก็บบันทึกข้อมูลจราจรคอมพิวเตอร์ที่เกี่ยวข้องกับ Protocol ที่ใช้กับอุปกรณ์สื่อสารในโรงงานอุตสาหกรรม ประเภท Modern SCADA System รองรับ Protocol DNP3, Modbus เป็นต้น

- มีความสามารถในการ Export Data เพื่อใช้ในการพิสูจน์หาหลักฐานได้

- การเก็บบันทึกข้อมูลมีการยืนยันความถูกต้องข้อมูล Integrity Hashing

- การเก็บบันทึกข้อมูลสามารถเก็บได้ตามที่กฎหมายกำหนด โดยมีซอฟต์แวร์ SRAN Module Logger ที่ผ่านมาตรฐาน NECTEC มศอ. ๔๐๐๓.๑ – ๒๕๖๐ (NECTEC STANDARD NTS 4003.1-2560)

8. เก็บบันทึกค่าสำหรับให้ IT Audit ในการตรวจสอบข้อมูลและใช้เป็นหลักฐาน (Log Audit)

- การเก็บบันทึกค่า Active Directory Login Success / Login Fail

- การเก็บบันทึกค่า SSH Login Success / Login Fail

- Files Audit มีความสามารถในการตรวจสอบการแก้ไขไฟล์ผ่าน Protocol การแชร์ไฟล์ ซึ่งสามารถทำให้รู้ถึงการแก้ไขไฟล์ (Modify) หรือแก้ไขชื่อ (Rename) การเปิดไฟล์ (Open Files) และการลบไฟล์ (Delete Files) โดยไม่ต้องลงซอฟต์แวร์อื่นเสริม

- Login Audit มีความสามารถในการตรวจสอบการ Login เข้าสู่ระบบว่ามีการ Login ผิด Login ถูก และออกรายงานผลการ Login ของผู้ใช้งานได้

คุณสมบัติเพิ่มเติม

- เป็นอุปกรณ์ Appliance ที่ได้รับการปรับปรุง Firmware เพื่อปิดช่องโหว่ (Hardened) เป็นที่เรียบร้อยแล้ว หรืออุปกรณ์คอมพิวเตอร์ที่ได้มาตรฐาน สามารถเก็บรวบรวมเหตุการณ์ (Logs or Events) ที่เกิดขึ้นในอุปกรณ์ที่เป็น Appliances และ NonAppliances เช่น Firewall, Network Devices ต่าง ๆ ระบบปฏิบัติการ ระบบ Appliances ระบบเครือข่าย และระบบฐานข้อมูล เป็นต้น ได้อย่างน้อย 3, 10, 15 อุปกรณ์ต่อระบบ โดยสามารถแสดงผลอยู่ภายใต้รูปแบบ (Format) เดียวกันได้

- มีระบบการเข้ารหัสข้อมูลเพื่อใช้ยืนยันความถูกต้องของข้อมูลที่จัดเก็บตามมาตรฐาน SHA-256

- สามารถเก็บ Log File ในรูปแบบ Syslog ของอุปกรณ์ เช่น Router, Switch, Firewall, VPN, Server ได้

- สามารถบริหารจัดการอุปกรณ์ผ่านมาตรฐาน HTTPS, Command Line Interface และ SSH ได้

- สามารถกำหนดสิทธิ์ในการเข้าถึงข้อมูล Role Based Access Control ได้

- สามารถจัดเก็บ Log File ได้ถูกต้อง ตรงตามพระราชบัญญัติว่าด้วยการกระทำผิดเกี่ยวกับคอมพิวเตอร์ ฉบับที่มีผลบังคับใช้ โดย ได้รับรองมาตรฐานการจัดเก็บและรักษาความปลอดภัยของ Log File ที่ได้มาตรฐานของศูนย์อิเล็กทรอนิกส์และคอมพิวเตอร์แห่งชาติ (มศอ. 4003.1-2560)

- สามารถทำการสำรองข้อมูล (Data Backup) ไปยังอุปกรณ์จัดเก็บข้อมูลภายนอก เช่น Tape หรือ DVD หรือ External Storage เป็นต้นได้

- หมายเหตุ : แนะนำให้องค์กรทำการ mirror traffic โดยเก็บ Log ในรูปแบบ Network Log มากกว่า syslog หากต้องเก็บส่วนที่เป็น syslog แนะนำให้ใช้ SRAN Metalog จะทำงานได้อย่างเฉพาะจงกว่า

SRAN CyberTech

สนใจโซลูชันด้านความปลอดภัย ติดต่อทีมผู้เชี่ยวชาญของเรา

48/6 ซอยแจ้งวัฒนะ 14 แขวงทุ่งสองห้อง เขตหลักสี่ กรุงเทพมหานคร 10210

Change Log

Version 1.31.2 (2023-11-14)

- แก้ไขหน้า log analysis ไม่โชว์รูปภาพกราฟ smb open log

- ยกเลิกเมนู cyberlaw

- เพิ่ม field หน้า inventory

Version 1.31.1 (2023-11-06)

- แก้ไขหน้า loganalysis ดึงช่วงข้อมูลวันไม่ครบจะขาด 1 วันเสมอ

- แก้ไขหน้า loganalysis แสดงผลรวมข้อมูลของแต่ละเรื่องในส่วนของ IP ผิด

- แก้ไขหน้า loganalysis ในการแปลงหน่วย unit โดยใช้หาร 1000 แทน เนื่องจากไม่ใช่หน่วยของ disk ที่ต้องหาร 1024

- แก้ไขหน้า loganalysis ทำการเรียงข้อมูล risk host โดยยึดความเสี่ยงสูงเป็นตัวลำดับ

Version 1.31.0 (2023-09-19)

- อัพเดต zeek plugin

- เพิ่ม zeek plugin ตรวจจับและแจ้งเตือนผ่าน notice.log

- เพิ่ม zeek plugin รอบรับในอนาคต

- เพิ่มเมนูเครื่องมือ (Diagnotics)

- เพิ่มเมนู Compilance

- ปรับปรุงเมนู Log analysis

Version 1.30.0 (2023-07-18)

- เพิ่มหน้าคอนฟิกส่ง syslog ไปยัง syslog server สามารถส่งออกได้แค่ 3 server และ tls ได้แค่ 1 server

- ปรับปรุงหน้า Dashboard เพิ่ม Risk Score

Version 1.21.0 (2023-06-14)

- เพิ่ม traffice detection setting ในการเรียกใช้การตรวจจับของ zeek

- เปลี่ยน url หน้า search เป็น deepsearch

- อัพเดตฐานข้อมูล mac address

- หน้า system performance เปลี่ยนมาใช้ Monitorix รองรับบน debian 11

- เพิ่ม default policy snort

- ปรับปรุง script download signature snort เช็ค policy ในฐานข้อมูล มาสร้างเป็น policy snort

- ปรับปรุง zeek smb2 protocol รองรับเหตุการณ์การลบไฟล์

- แก้ไขไฟล์ ENV ให้เปิดใช้งานเมนู license เป็นค่าเริ่มต้น

- เพิ่มเมนูอ่าน log โปรโตคอล

Version 1.20.0 (2023-05-16)

- เพิ่มการคอนฟิก threat policy เพื่อลด false positive

- เพิ่มตรวจสอบไอพี โดเมน ค่า hash ja3 ไปยังเว็บไซต์ภายนอก

- เพิ่ม performance monitor กลับมา รองรับ debian 11

- แก้ไข search threat timeline ให้สามารถค้นหาได้ทั้งไอพีต้นทางและปลายทาง

- แก้ไข threat timeline โชว์เลขหน้าบน url ต่อเรื่อยๆ

- ปรับปรุง zeek protocol รองรับการโชว์ file delete

Version 1.19.1 (2023-04-12)

- เพิ่มระบบตรวจจับไฟล์นามสกุลที่เกี่ยวกับ Ransomware

- อัพเดต Zeek Detection Ransomware File Extension

- แก้ไขการแสดงผล Threat Alert

- แก้ไข download signature ได้ แม้จะปิด license

Version 1.19.0 (2023-03-28)

- เพิ่มแจ้งเตือนภัยคุกคามผ่าน Line Naver

- เพิ่มระบบอัพเดต Threat Intel Feed ของ Zeek